优化威胁情报生命周期以改善安全程序

关键要点

许多组织在威胁情报程序中面临流程瓶颈,这会影响整体效果。有效的威胁情报程序包括六个阶段:规划与方向、收集、处理、分析、传播和反馈。大多数企业已意识到威胁情报最佳实践,但仍面临各个阶段的挑战。在我的上一篇CSO 文章中,我探讨了与企业威胁情报程序相关的一些挑战。安全专家指出,问题包括手动流程过多、噪声较大的威胁情报源、缺乏明确的投资回报效益,以及一些威胁情报程序对网络威胁情报CTI团队而言,几乎只是学术练习。

有效的威胁情报程序的六个阶段

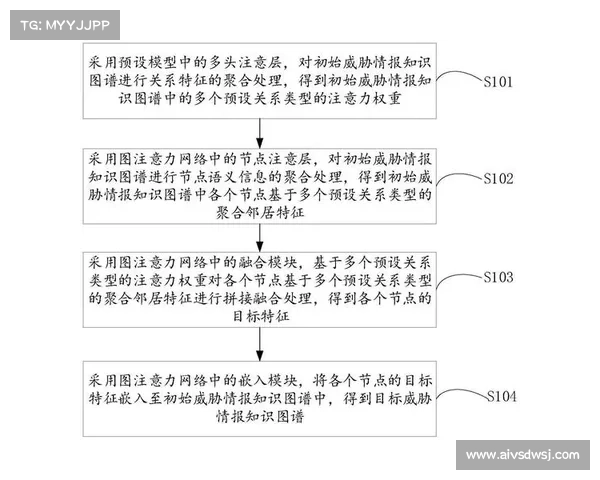

针对这些普遍面临的挑战,合理的疑问是:一个强大的威胁情报程序看起来是什么样的?虽然不同的组织可能有各自独特的看法,但成功的CTI程序的一个共同特征是,它们遵循一个经过验证的威胁情报生命周期,分为六个阶段。注意:一些威胁情报生命周期模型可能由五个阶段组成,因为它们将以下的第五和第六项合并:

一元机场吧阶段内容1 规划与方向在CTI程序开始时,威胁分析师与高管、业务经理、CISO及安全团队会面,以定义优先情报需求PIR。PIR被军事定义为“与决策相关的情报需求,该决策将对指挥任务的整体成功产生重大影响。”从网络安全的角度看,PIR可能与保护业务关键系统免受针对行业或地区内类似系统的对手攻击有关。2 收集根据PIR优先级,威胁分析师确定所需情报及获取方式,然后进行数据收集。3 处理收集数据后,需要对其进行整理、组织、去重并检查数据完整性。这一阶段实际上是将威胁数据转化为人类和机器可读的威胁情报,依据是风险、紧迫性和优先级。4 分析这是威胁分析师展现其价值的阶段。目标是在威胁情报数据中梳理对手的讨论、行为,以及他们在网络攻击中使用的战术、技术和程序TTP。分析工作应与高优先级的PIR紧密相连。5 传播分析完基于PIR的CTI后,威胁分析师撰写并分发针对业务、IT、安全及其他领域个体消费者需求的报告。这些报告应成为商业如并购、第三方风险管理等和技术如安全投资、控制、用户权限等决策的输入。6 反馈将来的威胁分析师活动应受CTI消费者的反馈驱动。报告的准确性和及时性如何?以及如何优化?目标是实现持续改进。遵循CTI生命周期是最佳实践,许多公司遵循这一模型。根据最近的ESG 研究,72的企业组织员工超过1000人拥有正式的CTI生命周期模型,24遵循非正式的CTI生命周期模型,4没有CTI生命周期模型,但计划在未来12到18个月内建立一个。

威胁情报最佳实践的阻碍

在这一点上有好消息也有坏消息。好消息是大多数公司通过遵循威胁情报生命周期来认识到CTI最佳实践。坏消息是,许多组织在上述生命周期阶段的一项或多项中都面临着挑战。ESG询问了364名企业安全专业人士,哪些阶段在其组织中最具挑战性。数据显示:

21在分析阶段遇到问题。 这可能是因为组织缺