伪造下载页面传播未知远程访问木马

关键要点

攻击者通过伪造的 Bitwarden 下载页面传播了名为 ZenRAT 的新型远程访问木马RAT。研究人员再次提醒用户,只应从正规网站下载软件以确保安全。ZenRAT 针对 Windows 用户,收集系统信息并发送回其指挥和控制服务器。骗子们利用搜索引擎优化SEO手段吸引用户访问虚假网站。最近有消息指出,攻击者利用一个伪造的下载页面,针对流行的密码管理器 Bitwarden,传播了一种未知的远程访问木马RAT。这一事件引发了研究人员对确保软件只从正规网站下载安全性的警告。

这款 NET 可执行的恶意软件是在 bitwariden[]com 网站上发现的,该网站外观“非常逼真”,看似正版的 bitwardencom。Malwarebytes 的威胁情报高级总监 Jrme Segura 发现了这个恶意软件,并将样本分享给了 Proofpoint 的研究人员。后者对其进行了进一步分析,并将其命名为 ZenRAT,相关发现已在9月26日的博客文章中发布。

负责 ZenRAT 的未知威胁组织仅针对 Windows 用户。如果其他操作系统的用户访问了伪造的 Bitwarden 网站,他们会被重定向到另一个无害的假页面,显示的是关于用 Bitwarden 管理密码的 opensourcecom 博客文章的克隆版本。目前,该恶意的 bitwariden[]com 网站似乎不再托管该威胁组织的伪造内容。

黑客伪装成软件开发者

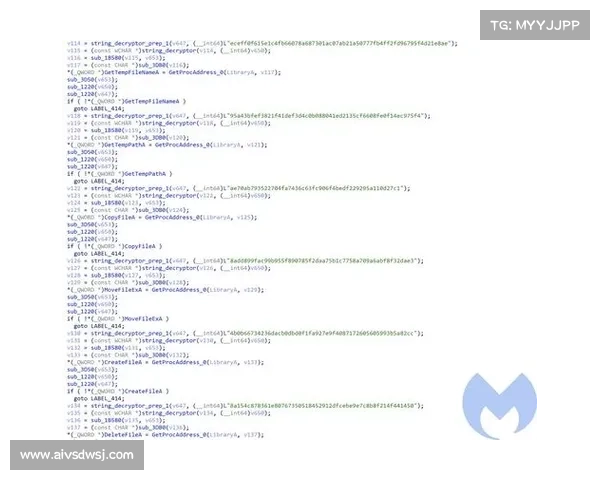

Proofpoint 表示,ZenRAT 是一种具有信息窃取功能的模块化 RAT。当执行时,它使用 Windows 管理工具WMI查询和其他系统工具收集目标机器的信息,包括 IP 地址、网关、已安装的防病毒软件等。

研究人员指出,“ZenRAT 被观察到在将收集到的信息返回其指挥和控制服务器C2时,使用了一个名为 Datazip 的压缩文件,将被窃取的浏览器数据和凭据发送过去,文件名包括 InstalledAppstxt 和 SysInfotxt”。

值得注意的是,ZenRAT 安装程序所关联的无效数字签名声称由知名的开源开发者 Tim Kosse 签名,Kosse 是流行的跨平台 FTP 软件 FileZilla 的作者。

一元机场吧骗子从搜索引擎竞争中获利

研究人员表示,他们不确定受害者是如何被引诱到伪造的 Bitwarden 网站的,但指出攻击者通常会使用SEO 注毒、广告软件捆绑和钓鱼邮件来欺骗受害者访问恶意软件下载网站。

他们说,“恶意软件常常以伪装成合法应用程序安装程序的文件形式传播。”

“最终用户应当只从可信来源下载软件,并始终检查托管软件下载的域名与官方网站域名是否一致。”

今年早些时候,研究人员报告了SEO注毒的激增,这是一种恶意广告malvertising,威胁组织在搜索引擎广告平台上发布带有虚假 URL 的广告。

在1月份,骗子发布的广告 将 Google 搜索用户引导到伪装成 Bitwarden 登录页面的恶意 URL。

Tanium 技术帐号管理高级总监 Shawn Surber 表示,如果伪造页面制作得很像真实网站,搜索者就不容易发现他们被重定向到了错误的 URL。

“随着 Bing 和 Google 在争夺市场主导地位的斗争中,它们与任何公司一样,走入了快速上市优先